Обычное утро удаленного администратора сайта

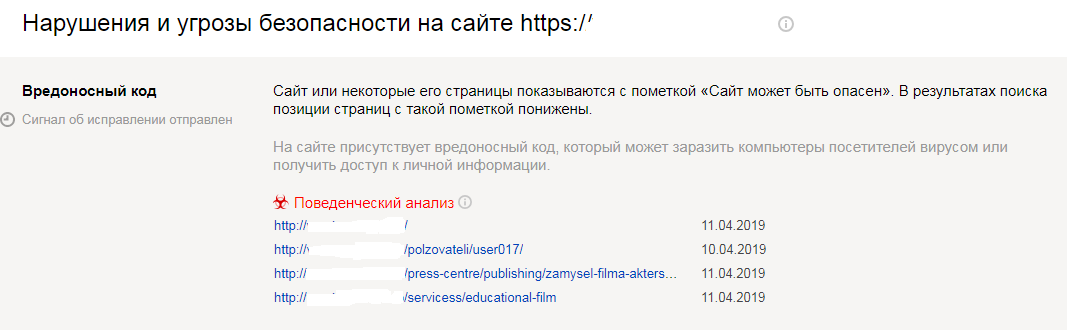

Утро началось с неприятного сообщения от яндекс вебмастера:

Сайт или некоторые его страницы показываются с пометкой «Сайт может быть опасен». В результатах поиска позиции страниц с такой пометкой понижены. На сайте присутствует вредоносный код, который может заразить компьютеры посетителей вирусом или получить доступ к личной информации. Поведенческий анализ

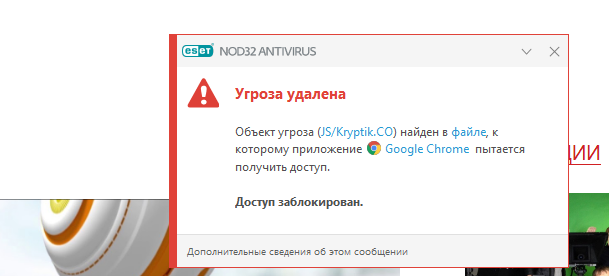

Заходим на сайт и правда: мой НОД32 выводит печальную картину:

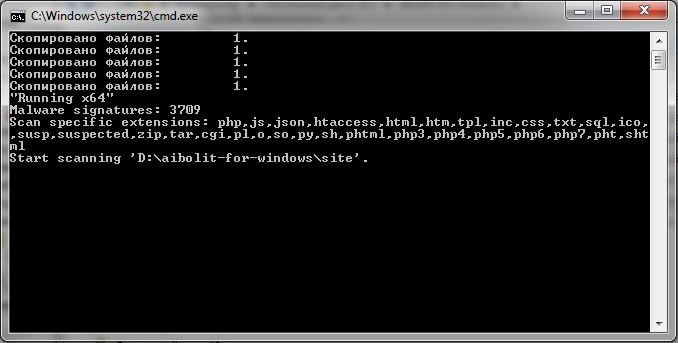

Ну что ж, начинаем разбираться. Первым делом меняем пароли на FTP – мало ли, хоть и редко, но все же ломают их. Далее переходим на rescan.pro и проверяем наш сайт онлайн. Одновременно качаем айболит для виндовс, скачиваем локально сайт в папку site (так проще) и запускаем его проверку с помощью этого самого айболита.

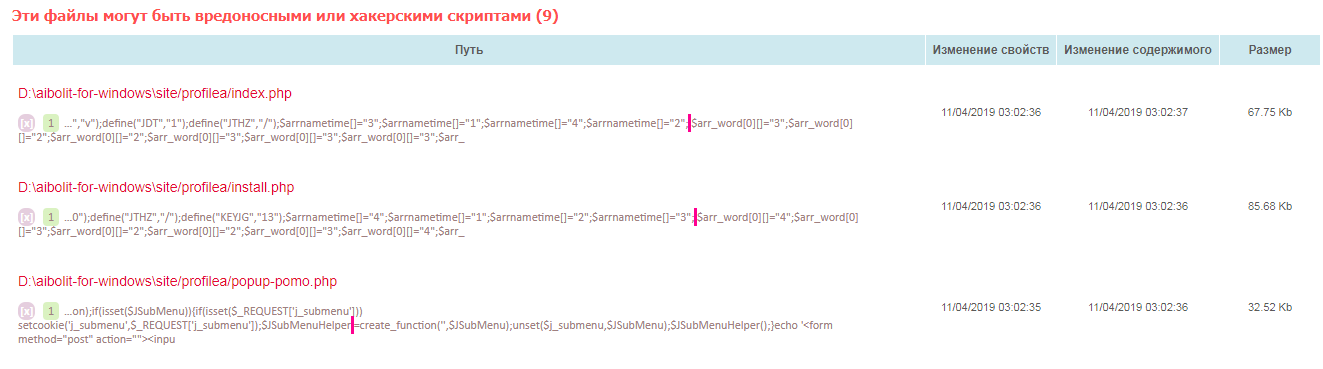

Через несколько минут как rescan, так и айболит показывают, что взлом да, действительно есть.

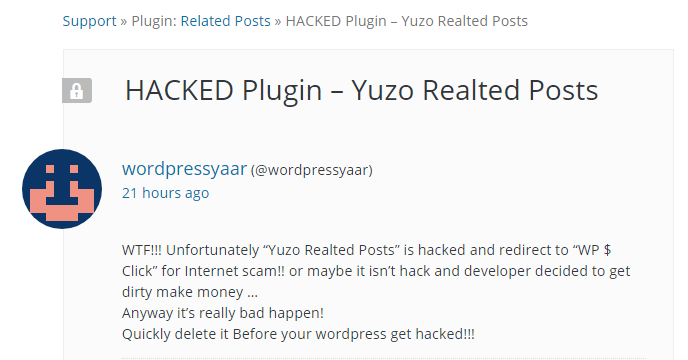

Появилась какая-то еще в корне сайта непонятная папка profilea – удаляем её. В нашем случае, посмотрев одновременно исходный код страницы и немного ходим по сайту – обнаруживается, что сломана верстка вывода похожих постов и вообще код вируса (точнее, код js, редиректящий) расположен подозрительно близко к related post. Отлично, пробуем отключить Yuzo Realted Posts и заменить файлы, которые айболит пометил как опасные. Заменяем, кстати, просто скачивая нашу версию вордпресс, распаковывая её и заменяя по FTP. Ура, после наших манипуляций, НОД 32 перестал ругаться на сайт! Кстати, гуглим Yuzo Realted Posts в буржунете и узнаем, что его взломали.

Не пользуйтесь данным плагином! Если он есть у вас на сайте, то деактивируйте его и удалите. После этого проверьте сайт, например, айболитом, и очистите все хвосты в системе. Вот такое обычное утро удаленного системного администратора сайтов.

В данном случае мы довольно быстро нашли угрозу, иногда бывает не так. В общем случае схема работы такая: качаем локально сайт и базу (не обязательно), потом если есть возможность, то восстанавливаем сайт до незараженного состояния (пару дней назад, к примеру) – то есть из бэкапа развертываем, меняем пароли и начинаем рыться в файловой системе. Иногда зараженные файлы находит даже обычный десктопный антивирусник.

Если вам требуется помощь по очистке сайта от вирусов, или необходимо сопровождение вашего ресурса в сети (удаленное администрирование), то вы можете написать мне.

Автор этого материала - я - Пахолков Юрий. Я оказываю услуги по написанию программ на языках Java, C++, C# (а также консультирую по ним) и созданию сайтов. Работаю с сайтами на CMS OpenCart, WordPress, ModX и самописными. Кроме этого, работаю напрямую с JavaScript, PHP, CSS, HTML - то есть могу доработать ваш сайт или помочь с веб-программированием. Пишите сюда.

Программы на заказ

Программы на заказ Отзывы

Отзывы Контакты

Контакты